#HITB2013AMS

VIDEO: Otmica aviona hakiranjem pomoću Androida

Na konferenciji za sigurnost stručnjak demonstrirao kako se pomoću "daljinskog hakiranja" može oteti zrakoplov.

[Hint: ako se plašite leta zrakoplovom, ovo nemojte čitati]

Sigurnosna konferencija The Hack in the Box (#HITB2013AMS) u Amsterdamu imala je jednu vrlo zanimljivu prezentaciju koja nam još više otkriva ranjivost današnjeg digitalnog svijeta, u kojem su "jedinice i nule" postale opasnije od metaka i bombi.

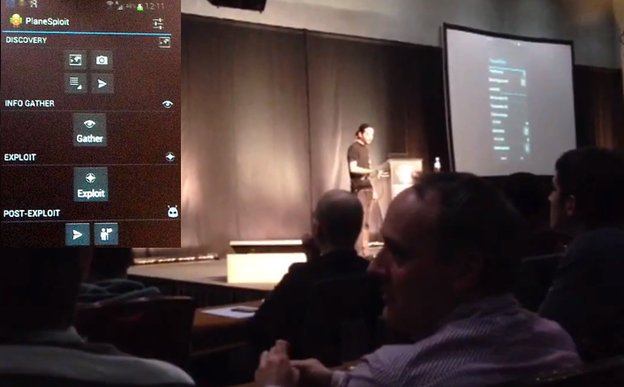

Hugo Teso, haker, stručnjak za sigurnost i konzultant njemačke tvrtke n.runs održao je konferenciju pod nazivom Aircraft Hacking: Practical Aero Series, tijekom koje je demonstrirao kako se uz pomoć Samsung Galaxy uređaja i dvije hakerske Android aplikacije koje je proizveo (SIMON i PlaneSploit) može preuzeti kontrola nad računalom zrakoplova, te u potpunosti upravljati avionom sve dok leti na autopilotu. Jedina protumjera za ovo hakiranje je da piloti na vrijeme isključe autopilot i upravljaju zrakoplovom ručno, no Teso kaže kako je u stanju srušiti zrakoplov ili se zabiti u drugi prije nego otkriju da se nešto neobično događa.

Na početku prezentacije Teso je objasnio zrakoplovne sustave koji su podložni hakiranju, poput ADS-B sustava (Automated Dependent Surveillance-Broadcast), za koji je na Defconu 20 već ukazano da nema nikakvu zaštitu protiv hakiranja, pa hakeri mogu u radar unijeti nepostojeće zrakoplove "duhove". Pored toga je rekao kako ne postoji nikakva zaštita ni za sustav ACARS (Aircraft Communications Addressing and Reporting System), koji se koristi za razmjenu tekstualnih poruka između zrakoplova i kontrole na zemlji preko radija (VHF) ili satelita. "Svatko tko ima prave alate može čitati i slati te ACARS poruke", kaže Teso.

Teso je na eBayu kupio sav potreban hardver, originalni letački softver poput Flight Management sustava koji proizvodi Rockwell i radio predajnik, te je pribavio originalan zrakoplovni kod u kojem je tražio ranjivosti, no koristio je virtualne zrakoplove za testiranje sustava, jer je kako kaže, "bilo previše opasno i neetično ovo raditi na pravom zrakoplovu".

Teso je potom objasnio kako je prikupljanjem informacija, pronalaženjem exploita, te kreiranjem Android aplikacija, uspio "dostaviti napadačke kodove" u Flight Management sustav (računalna jedinica + jedinica upravljačkog ekrana), da bi na kraju demonstrirao pomalo zastrašujuću sposobnost da virtualni zrakoplovi "plešu kako on svira".

U osnovi ACARS datalink je Tesu omogućio predaju podataka u realnom vremenu, te je iskoristio ACARS za exploit i upad u računalni sustav aviona u koji je potom uploadao podatke FMS-a (Flight Management sustava).

Kada je na taj način upao u računalo aviona, mogao je manipulirati upravljanjem Boeinga dok je bio u modu autopilota, te bi ga mogao srušiti, zabiti u drugi zrakoplov, ili raditi razne pakosti koje bi plašile putnike, poput ispadanja maski s kisikom.

Vjerujemo kako nakon njegove prezentacije mnogima nije bilo svejedno sjesti u zrakoplov kojim su se vraćali kući s konferencije.

Čitavu Tesovu prezentaciju u pdf dokumentu možete preuzeti s ove poveznice.

Učitavam komentare ...